Řešení, která umožňují výše popsanou komunikaci, se nabízí více. Liší se zejména použitými technickými prostředky, jejich parametry a z toho vyplývající finanční náročností a bezpečnostními riziky. Pokud hovoříme o IP VPN (Internet Protocol Virtual Private Network), pak jde o síť virtuální – tj. fyzicky neexistující, vybudovanou softwarovými prostředky nad nějakou skutečnou sítí, která umožňuje komunikaci protokolem TCP/IP. Obvykle jde o vytvoření WAN mezi vnitřními sítěmi poboček jedné firmy, případně s propojením i s partnerskými firmami, dodavateli či zákazníky z důvodů snadné spolupráce nebo sdílení vybraných dat. Často je požadován také přístup tzv. mobilních uživatelů ke zdrojům vnitřní sítě.

Jakmile se vysloví IP VPN, všichni se ihned začnou ptát na bezpečnost. Je zajímavé, že v případě budování privátních WAN, nebo např. MPLS VPN, otázky na zabezpečení komunikace zpravidla nepadají. O LAN ani nemluvě. Přitom je potřeba si uvědomit, že odposlechnutí nebo pozměnění zpráv je technicky stejně snadné jako v případě IP VPN a bez odpovídajícího zabezpečení mohou být přenášené informace jednoduše zneužity. Často jsou otázky bezpečnosti opomíjeny právě v případě privátních sítí budovaných pomocí pronajatých nebo vlastních okruhů a často i ve virtuálních sítích budovaných pomocí technologie MPLS, neboť uživatelé podléhají falešné iluzi, že jejich (virtuální) síť je od ostatních uživatelů oddělena, a tak jim žádné nebezpečí nehrozí. Neuvědomují si, že technické prostředky těchto sítí jsou viditelné a dostupné a že jsou často sdíleny i pro poskytování dalších služeb – např. poskytování přístupu k Internetu. Navíc je dnes naprostá většina firemních sítí stejně do Internetu připojena, takže jsou snadno dosažitelné velkému počtu potenciálních útočníků, resp. mohou z nich důležité informace poměrně snadno proudit k neoprávněným příjemcům.

Je ovšem potřeba zajímat se o bezpečnost celku, bezpečnost IP VPN komunikace a její technické zajištění je jen malou částí. Vždy je třeba vycházet ze závazných dokumentů organizace popisujících aktiva, rizika, cíle, strategie a politiky k dosažení optimální bezpečnosti. Hovoří se o tzv. řízené bezpečnosti, jejíž součástí je i Bezpečnostní politika a Bezpečnostní projekt.

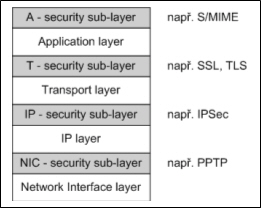

Bezpečnost komunikace lze zajišťovat na různých vrstvách síťového modelu pomocí různých protokolů, což zachycuje následující obrázek.

Dnes nejpoužívanějším prostředkem pro budování IP VPN sítí je protokol IPSec, který je standardně podporován v řadě zařízení od různých výrobců s různými operačními systémy – směrovači počínaje, přes firewally, VPN koncentrátory, přepínače, servery atd. a pracovními stanicemi a přenosnými počítači a komunikátory konče. Protokol IPSec tak vytváří jednotnou platformu pro budování (bezpečných) IP VPN sítí, včetně možnosti přístupu vzdálených či mobilních uživatelů a partnerů k prostředkům a informacím vnitřní sítě a možnosti využívat služeb Internetu.

Pochopitelně standardní bezpečnostní problémy přetrvávají. Jsou dány zejména:

- neexistujícími, špatnými, nedostatečnými nebo neprověřovanými zásadami zabezpečení (bezpečnostní politikou)

- nevhodnou konfigurací či správou používaných technologií

- nevhodným návrhem či implementací technologie (zejména bezpečnostními „dírami“ v OS a aplikacích)

Příklad jednoduché topologie dnešní standardní IP VPN sítě může vypadat např. následovně.

Zpravidla je z bezpečnostního hlediska řešena jen část komunikace – komunikace pomocí virtuálního spoje vytvořeného mezi hraničními prvky jednotlivých vnitřních sítí, popř. mezi hraničním zařízením v centrále a např. notebookem mobilního uživatele. Pochopitelně by bylo lepší, kdyby byla komunikace kryptograficky zajištěna celá – tj. mezi koncovými uzly – např. mezi pracovní stanicí uživatele v pobočce a databázovým serverem v centrále. Prostředky pro zabezpečení takové komunikace jsou běžně dostupné, ale v praxi se používají poměrně málo.

Další problém vyplývá z nedostatečné možnosti ovlivnit úroveň zabezpečení sítí, nad nimiž nemá organizace administrativní a technickou kontrolu – jde zejména o sítě nebo i jednotlivé počítače partnerů a jiných spolupracovníků, kteří však také musejí mít možnost vyžívat informace z vnitřních zdrojů organizace.

Řešení zabezpečení se dále posouvá z roviny síťové do roviny aplikační, do roviny řešení otázek bezpečnosti i uvnitř lokálních sítí, řízení přístupu k jednotlivým zdrojům, autentikace, autorizace a accountingu, antivirové ochrany, pečlivé správy celé sítě včetně auditů a školení a motivace uživatelů, jak naznačuje následující obrázek.

Komunikace jednotlivých typů přistupujících subjektů je na firewallu na síťové vrstvě vzájemně oddělena, je autentifikována a šifrována, jsou na ni uplatněny rozdílné politiky, je povolena jen nezbytná komunikace a jen s vybranými zdroji, zdroje pro různé přistupující subjekty (z vnitřních sítí poboček, z vnitřních sítí partnerů, mobilních uživatelů, uživatelů z jiných sítí – Internetu.) jsou i fyzicky rozděleny.

Přístupové politiky jsou vzdáleným uživatelům nastaveny při žádosti o navázání komunikace (pro vyloučení současného přístupu k jiným zdrojům v jiných sítích). Bez aktuální verze antivirového softwaru, personálního firewallu či poslední záplaty není vzdáleným uživatelům povolen přístup, běžným uživatelům není umožněna konfigurace jejich počítačů, veškerý provoz je trvale monitorován a záznamy sledovacích a detekčních systémů vyhodnocovány, data zálohována, uživatelé i správci pravidelně školeni atd. Podle zjištěných nedostatků je vždy neprodleně sjednána náprava, celý systém je neustále konfrontován se skutečností a s nejnovějšími poznatky, neboť vše se vyvíjí, a to jak na straně ochrany, tak na straně neoprávněného využívání cizích zdrojů.

Protože ale největší nebezpečí odcizení důvěrných informací často přichází z vnitřní sítě nebo ukradením počítačů, ochrana komunikace firewallem a šifrováním provozu privátní sítě nekončí.

Zde nastupují například léty prověřené programy PGP pro šifrování emailové komunikace a disků nebo některé jejich volně dostupné více či méně zdařilé napodobeniny.

PGP disk by měl ochraňovat počítače a mobilní počítače všech manažerů a pracovníků, kteří disponují přístupem k citlivým datům. Díky vytvoření logického šifrovaného disku zůstávají v případě odcizení data pro nepovolané osoby skryta a vlastník kromě hmotné ztráty zůstává ochráněn.

PGP mail zajišťuje šifrovanou emailovou komunikaci snadno integrovatelnou do běžných mail klientů typu Microsoft Outlook, Outlook Expres apod., kde se následně zašifrování a případně el. podpis mailu stává jednoduchou záležitosti stisku jednoho tlačítka před odesláním mailu s citlivými informacemi. Šifrování komunikace je zajištěno na bázi veřejných a soukromých klíčů, takže zprávu může dešifrovat a číst pouze adresát disponující soukromým klíčem, který je v páru k veřejnému klíči, který byl použit při zašifrování. Takto může být použito pro zašifrování i více klíčů, pokud je zpráva určena více adresátům.

Komunikace se stává použitím tohoto jednoduchého nástroje bezpečnou, citlivá data putující uvnitř organizace nebo i přes síť Internet formou emailů zůstávají ochráněna.

PGP produkty lze použít i ke komunikaci s osobami, které nedisponují daným softwarem. Word dokumenty, Excel tabulky, prezentace apod. lze zašifrovat do samorozbalovacího dokumentu a poslat nezašifrovaným mailem. Adresátovi je pak vhodné zaslat heslo jinou cestou (telefonicky, SMS apod.) tak, aby po příjmu emailu mohl dokumenty dešifrovat.

Skoro by se chtělo říci – ideální stav. Bohužel – nebo bohudík – nic není ideální a zejména nejsou ideální lidé. Navíc je potřeba si znovu připomenout, že nic není zadarmo a že cena za ochranu dat by zřejmě neměla být vyšší, než hodnota dat samotných.