Jednou z nových oblastí, na kterou eIDAS míří, jsou rovněž certifikáty pro autentizaci webových stránek, resp. SSL/TLS certifikáty. Ty – podobně jako např. certifikáty pro vytváření elektronických podpisů – představují jednu z tzv. služeb vytvářejících důvěru.

Podobně jako u podpisových certifikátů je zároveň nutné rozlišovat mezi nekvalifikovaným poskytovatelem, kterým je každý vydavatel SSL/TLS certifikátů, a kvalifikovaným poskytovatelem, kterým se příslušný vydavatel stává na základě vlastního rozhodnutí a poté, co úspěšně absolvuje podobný proces, jako kvalifikovaná certifikační autorita pro oblast e-podpisu.

Na rozdíl od něj se však SSL certifikátům v eIDAS věnuje pouze jeden, nijak rozsáhlý článek 45, který prakticky jen odkazuje na požadavky, které musí kvalifikovaný SSL/TLS certifikát mít. Nijak rozsáhlá pak není ani tuzemská úprava v zákonu o službách vytvářejících důvěru pro elektronické transakce.

Partnerem seriálu o eIDAS, elektronických podpisech a službách vytvářejících důvěru je ASKON International.

Povinnost používání

Podobnost webových certifikátů s elektronickými podpisy však končí v momentě, kdy přijde řeč na nutnost používání takových kvalifikovaných certifikátů. Zatímco u elektronických podpisů eIDAS stanovuje povinnosti pro podpisy využívané ke komunikaci s veřejnou správou, u webových certifikátů je tomu zcela opačně, jak ostatně říká i úvodní ustanovení (recitál) č. 67:

Poskytování a využívání služeb autentizace internetových stránek je zcela dobrovolné.

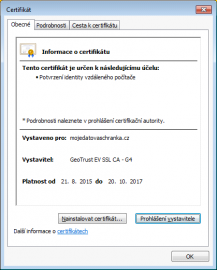

Státní správa tak nemá povinnost takovéto certifikáty používat a je otázkou, jaké a zda vůbec nějaké uplatnění SSL/TLS certifikáty vydávané dle eIDAS najdou. V současné době totiž většina služeb (včetně např. informačního systému datových schránek) využívá certifikáty vydávané americkými společnostmi jako je GeoTrust, Thawte či Symantec.

První službou, která by mohla využití důvěryhodných SSL/TLS certifikátů vyžadovat, jsou (celkem logicky) tzv. eIDAS uzly, resp. eIDAS-Connector and eIDAS Service pro vzájemné uznávání eID.

Communication between eIDAS-Connectors and eIDAS-Services via the browser of the user SHALL be protected by TLS. The requirements for TLS and TLS certificates from [eIDAS Crypto] apply.

Další možné (ale zároveň zatím ne jisté) využití, které bylo diskutováno mj. na dubnovém semináři eID: emerging business cases – Boosting uptake v Bruselu, se nabízí v rámci aplikace Směrnice o platebních službách (tzv. PSD2) pro zabezpečení komunikace platebních rozhraní (API) poskytovaných bankami především pro různé externí aplikace určené např. k obsluze více účtů. Blíže se této problematice věnuje (především v bodech 68 a 69) stanovisko EBA (European Banking Authority).

Přesto, že PSD2 bude jistě představovat nové možnosti, nelze podobně jako u eIDAS uzlů očekávat, že by se jednalo o nějaké masivní nasazení. Tomu, jak ostatně upozornila i EBA, může bránit rovněž absence příslušných kvalifikovaných poskytovatelů (vydavatelů SSL/TLS certifikátů v EU), kteří musí projít celým „certifikačním schématem“ dle eIDAS a na rozdíl od el. podpisů se na ně nevztahuje roční výjimka umožňující využívat status kvalifikovaného poskytovatele.

V České republice zatím I.CA ani PostSignum o vydávání kvalifikovaných SSL/TLS certifikátů neuvažují s tím, že v případě poptávky např. ze strany státní správy takovou možnost samozřejmě nevylučují.

Integrace do prohlížečů

Za nízkým zájmem o „eIDASové certifikáty“ stojí rovněž další (a možná ten klíčový) důvod – a to integrace do prohlížečů, resp. operačních systémů. Hlavní vývojáři jako je Google, Mozilla či Microsoft totiž mají vlastní seznamy důvěryhodných certifikátů a podmínky, za kterých danou autoritu na tento seznam přidají. Běžný uživatel pak již nemusí zkoumat jednotlivé seznamy certifikátů (EUTL) a informaci o „důvěryhodném“ zabezpečení získává prostřednictvím informace (většinou zelené ikony) v adresním řádku prohlížeče.

Na status kvalifikovaného poskytovatele dle evropských pravidel však vývojáři prohlížečů příliš nehledí, jak ukazuje např. výměna vydavatele SSL certifikátů z I.CA na PostSignum pro daňový portál, tak i zkušenosti PostSignum z konce loňského roku. Tento problém si uvědomuje rovněž Evropská komise, která v rámci závěrů z březnového workshopu věnovaného problematice eIDAS a webových certifikátů navrhuje pro prohlížeče hned dvě řešení.

To „radikálnější“ (a méně pravděpodobné) spočívá v přiznání, že pracují se svými důvěryhodnými seznamy a nezohledňují evropské seznamy důvěryhodných poskytovatelů webových certifikátů (EUTL). Podle Reinharda Posche, bývalého předsedy Evropské agentury pro bezpečnost sítí a informací (ENISA), by pak takto zabezpečené stránky mohly být uživatelům prostřednictvím evropské značky důvěry jasně rozpoznatelné už v adresním řádku.

Druhé, více „diplomatické“ a v praxi i snadněji realizovatelné řešení spočívá v plug-inu, který umožní koncovému uživateli ověřit stav platnosti kvalifikovaného certifikátu podobně, jako to u DNSSEC dělá validátor od laboratoří CZ.NIC.

Obsah certifikátů a využití DV/EV certifikátů

Ve vztahu k prohlížečům je pak zajímavé se podívat na požadavky na obsah certifikátu, které jsou staveny v příloze č. 4 eIDAS, podle které „evropské“ kvalifikované certifikáty musí vedle jednoznačné identifikace vydavatele obsahovat např. jméno nebo pseudonym fyzické osoby, resp. jméno a případně IČ/DIČ a adresu právnické osoby, název domény nebo domén, které daná osoba provozuje, a identifikační číslo certifikátu. Na rozdíl od současné praxe a podmínek pro Extended Validation (EV) certifikáty však eIDAS umožňuje, aby takovýto certifikát byl vystaven rovněž na fyzickou osobu či živnostníka. Současné mimoevropské certifikáty zároveň neumí příliš pracovat ani s IČ/DIČ.

Český zákon o službách vytvářejících důvěru pro elektronické transakce pak případným kvalifikovaným poskytovatelům stanoví povinnost uchovávání dokumentace související s vydáváním těchto certifikátů.

§3

Kvalifikovaný poskytovatel služeb vytvářejících důvěru uchovává po dobu 10 let dokumenty související s vydáváním

b) kvalifikovaných certifikátů pro autentizaci internetových stránek

Požadavky kladené eIDAS na SSL/TLS certifikáty tak nejvíce odpovídají OV (Organization Validation) a EV (Extended Validation) certifikátům. DV (Domain Validation) obsahující pouze informaci o doméně, avšak ne již jejího držitele, by byly pro potřeby eIDAS nedostatečné.

Ve vztahu k těmto dnes široce rozšířeným certifikátům vydávaným autoritami se sídlem mimo EU bude zajímavé sledovat, zda se podaří dosáhnout jejich uznání dle eIDAS a zajistit jejich status kvalifikovaného poskytovatele služeb vytvářejících důvěru. Možnost k tomu ostatně eIDAS ve čl. 14 dává:

Služby vytvářející důvěru poskytované poskytovateli služeb vytvářejících důvěru usazenými ve třetí zemi se uznávají jako právně rovnocenné kvalifikovaným službám vytvářejícím důvěru poskytovaným kvalifikovanými poskytovateli služeb vytvářejících důvěru usazenými v Unii, pokud jsou služby vytvářející důvěru pocházející ze třetí země uznány na základě dohody uzavřené mezi Unií a dotyčnou třetí zemí nebo mezinárodní organizací v souladu s článkem 218 Smlouvy o fungování EU.

Příkladem takovéto dohody by teoreticky mohla být stále neuzavřená a neustále odkládaná TTIP (Transatlantic Trade and Investment Partnership) upravující vztahy mezi EU a USA včetně oblasti ICT. Podle informací z Evropské komise však jednání s USA ve vztahu k čl. 14 eIDAS zatím není na pořadu dne.

V případě, že by společnosti jako GeoTrust, Symantec či Thawte díky TTIP získaly status kvalifikovaného poskytovatele, nebyla by pro ně pravděpodobně ani odpovědnost za škodu limitující, neboť všichni tito poskytovatelé dnes nabízejí u OV a EV certifikátů jako ochranu před škodami způsobenými prolomením zabezpečení certifikátu finanční garanci v řádech stovek tisíc dolarů, Symantec dokonce až 1 500 000 USD.

eIDAS prozatím neplánuje stávající poskytovatele SSL/TLS certifikátů ze zemí mimo EU nikterak omezovat, jak ostatně uvádí rovněž úvodní ustanovení č. 67:

Kromě toho by toto nařízení nemělo bránit používání jiných prostředků nebo metod pro autentizaci internetových stránek, na které se toto nařízení nevztahuje, ani by nemělo poskytovatelům služeb autentizace internetových stránek pocházejícím ze třetích zemí bránit v tom, aby své služby poskytovali zákazníkům v Unii.

Rozhodne nakonec cena?

S ohledem na (zatím) praktické nulové požadavky na využívání SSL/TLS certifikátů vydávaných dle eIDAS může nakonec o jejich rozšíření rozhodnout cena. Pokud by současné české (evropské) autority byly schopny udržet cenovou úroveň a zároveň se dostat do důvěryhodných seznamů v prohlížečích, resp. operačních systémech, mohly by být nabízeny až o polovinu levněji.

Zatímco dnes např. u PostSignum stojí komerční doménový certifikát 800 Kč (s roční dobou platnosti), resp. 1 900 Kč s tříletou dobou platnosti, nejlevnější OV certifikát od Thawte vychází na více než 2 500 Kč za rok a téměř 7 000 Kč na tři roky.