Bezpečnostní společnosti po celém světě minulý týden upozornily na nový škodlivý kód, který patří do kategorie hrozeb, jež cílí hlavně na firmy a specifické sítě. Domácí uživatelé tak mohou zůstat relativně v klidu, nicméně novinka s názvem Duqu možná ještě nadělá mnoho vrásek správcům průmyslových řídících systémů a úzce specializovaných infrastruktur – jedná se o malware, jenž se snaží získat kritické informace pro případný další útok.

Po zásadním škodlivém kódu Stuxnet, který měl za úkol sabotovat konkrétní výrobní proces, tu máme podobně propracovaného následníka, jehož úkolem je zatím pouze budovat předmostí pro případné budoucí útoky. Útočníci mají stále velký zájem o reálný svět za branami počítačových sítí, výrobní průmyslové automaty a technologické řídící systémy a zřejmě i nadále budou hledat cesty, jak se do tohoto skutečného světa dostat a buď ho přímo ovlivňovat, nebo z něj získávat cenné informace,

říká Jakub Jiříček, bezpečnostní konzultant společnosti Symantec.

Již dávno skončily doby, kdy se počítačoví útočníci rodili především z řad technických nadšenců a fandů moderních technologií, kteří si chtěli dokázat své schopnosti a vyzkoušet nové věci. Postupem času se z počítačových útoků stal výnosný byznys, hlavním cílem útočníků je zisk. V několika posledních měsících se navíc objevily ukázky škodlivého kódu a scénáře útoků, jež cílí na kritickou infrastrukturu, především řídicí systémy velkých průmyslových podniků.

Duqu je považován za následníka dřívějšího škodlivého kódu s názvem Stuxnet, který se na podzim loňského roku velice rychle rozšířil do více než stovky zemí světa. Podle odhadů Financial Times cílem tohoto viru mohly být i průmyslové objekty v Íránu, jako jsou například jaderné elektrárny nebo plynovody. Tedy žádné vydírání koncových uživatelů nebo mazání jejich více či méně drahocenných dat, ale možný pokus o pokročilý strategický útok.

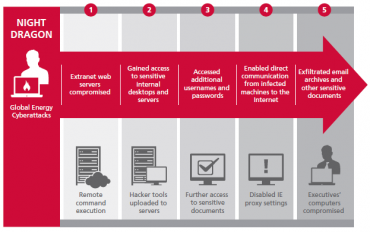

Jedním z útoků vedených proti firemní infrastruktuře se stal také Night Dragon. Zdroj: McAfee

Vytvořen s vyšším posláním

Podle aktuálních analýz společnosti McAfee používá novinka Duqu ovladače a šifrované knihovny DLL s obdobnou funkcionalitou jako Stuxnet, obdobné jsou rovněž použité šifrovací klíče. Některé funkce malwaru Duqu se od Stuxnetu odlišují, hlavní rozdíl je však v cílech útočníků. Na rozdíl od Stuxnetu není Duqu navržen za účelem sabotáže systémů řídících průmyslové procesy (infekce červem Stuxnet poškodila mj. odstředivky používané v Íránu pro obohacování uranu), ale především pro útoky na weby certifikačních autorit.

Virus Stuxnet zastavil iránské obohacování uranu

Že neznáte virus Stuxnet? Měl velmi speciální účel, který splnil. Čtěte v našem článku Virus Stuxnet aneb vraždy bezpečnostních expertů a mlčení západu.Další cílem malwaru Duqu je špionáž – zejména krádeže duševního vlastnictví z informačních systémů průmyslových podniků. Malware Duqu je ovládán pomocí šifrovaného konfiguračního souboru. Pokouší se komunikovat s řídicím serverem v Indii, příslušná IP adresa řídicího serveru byla však již zařazena na black list a v tuto chvíli nefunguje. Duqu může na zasaženém počítači instalovat další škodlivé kódy, odhalen byl související keylogger.

U detailně propracovaného škodlivého kódu se již staly samozřejmostí techniky pro skrytí před uživatelovýma očima, případně méně kvalitními antiviry. V případě Duqu byly nalezeny metody známé z rootkitů – programů, které se ve svém obecném pojetí snaží zamaskovat svou přítomnost v systému, a to tak, aby byly jen těžko odhalitelnými pro všechny antivirové i antispywarové aplikace. Rootkit může nějakou záškodnickou činnost vykonávat buď sám, nebo funguje „pouze“ jako backdoor pro další akce útočníka, resp. poskytuje vhodné prostředí ke spuštění jiného malwaru. Rootkity například zachytávají systémové požadavky a uživateli je prezentují v záměrně pozměněné podobě. Důsledkem toho může být skrývání procesů, ovladačů, souborů apod. Pokud tedy uživatel požádá například o výpis adresáře, daný rootkit filtruje výsledek a vybrané soubory nezobrazí. Záleží na tom, zda se jedná o rootkit pracující v režimu uživatele nebo jádra.

Jedna z mnoha stránek, které kromě warezu nabízejí také informace o exploitech a PoC kódy

Co přijde dál?

Novinka v podobě Duqu své označení získala podle názvu souborů, které vytváří, začínají totiž shodnou předponou ~DQ. Názvy ovladačů, které Duqu používá, mohou být cmi4432.sys a jminet7.sys. Příslušné soubory mohou předstírat, že jsou podepsány digitálním certifikátem společnosti C-Media Electronics, tento certifikát by však již měl být neplatný. Duqu sám o sobě škodlivou činnost nevykonává, jedná se „pouze“ o klasického trojského koně, který se ani nereplikuje, avšak po aktivaci tiše čeká na další případné zneužití vzdáleným útočníkem. Zároveň jde o velice úzce zaměřený virus připravený přesně na konkrétní infrastrukturu vyhlédnutých společností.

Z běžných pokusů o útok na běžné uživatele začínající podvodníci získají zpravidla oněch pomyslných „pár babek“, a tak se vyplatí útočit ve velkém. Duqu je příkladem útoků, které se sice zatím objevují pouze sporadicky, nicméně do budoucna by mohlo jít o hlavní techniku útočníků – napadnout kriticky významné systémy a jejich prostřednictvím získat další moc, přístup k jednotlivým důležitým podsítím nebo řídicím systémům.

Očima Duqu jsou ty tam doby klasického škodlivého kódu, takového, jak jej pamětníci znají řadu let zpět. Na počátku roku se odhady a predikce společně shodovaly na tom, že bude vzrůstat počet útoků na naše soukromí a neklesne ani frekvence pokusů o vyloudění citlivých informací. Spyware, speciálně upravené trojské koně a klasické phishingové techniky nyní vládnou světu bezpečnosti. Otázkou zůstává, jak se jim do budoucna budeme bránit, nakolik toho budeme schopni. Nejde o pár příštích týdnů nebo měsíců, ale výhledově časový horizont v řádu let. Stačí si uvědomit, jak překotný vývoj se v této oblasti odehrál během pár posledních roků.

Nedávno Stuxnet, nyní jeho následník v podobě Duqu. Co přijde během následujících měsíců? Útoky se stále více profesionalizují a jejich terči se stávají důležité systémy. Domácí uživatelé ani tak nemůžou být v klidu, nicméně v sázce začíná být každým dnem stále více i mimo tento jinak pro útočníky lákavý svět. Obrana bude náročnější, nejdůležitější však vždy bude zdravá podezřívavost, jen tak to útočníkům zbytečně neulehčujme.