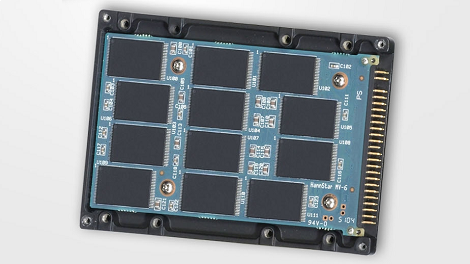

Jakmile americká výzvědná agentura NSA pronikne do určitého počítače, umí pozměnit firmware pevného disku ke svým účelům; malwaru ukrytého ve firmwaru se přitom nelze zbavit obvyklými prostředky, nelze ho v něm ani běžně zjistit, protože do firmwaru disku lze sice zapsat, ale zpravidla nelze jeho obsah ze strany systému číst.

Špionážní kód na disku dokáže udržet počítač napadený i po jeho zformátování a nové instalaci systému. Ruská bezpečnostní firma Kaspersky, která na software upozornila, neuvádí, zda je schopen ochránit se i proti přepisu firmwaru.

Na disku si malware umí udržovat skryté sektory, do kterých ukládá zachycená data. Je schopen zachytit také hesla k šifrám.

I toto odhalení si Kaspersky připravil na konferenci „Security Analyst Summit“, kterou právě pořádá v mexickém Cancúnu. Mluvčí NSA podle agentury Reuters odmítl zprávu komentovat, agentura se ale odvolává na dva nejmenované zaměstnance NSA, kteří jí zjištění Kaspersky potvrdili.

Equation Group

Kaspersky přitom NSA přímo nejmenoval. Jen uvedl souvislosti, které poukazují právě na NSA. Skupinu, která za špionážním softwarem stojí, nazval „The Equation Group“.

Firma tvrdí, že „skupina“ je schopna vepsat svůj kód do firmwaru v podstatě všech hlavních výrobců: Western Digitalu, Seagate, Samsungu, Micronu, Toshiby… Znamená to, že útočník se dostal ke zdrojovému kódu firmwaru. Tiskový mluvčí Western Digitalu pro Reuters popřel, že by společnost poskytla zdrojový kód vládním agenturám; ostatní výrobci se nevyjádřili. Kaspersky vyvozuje, že NSA mohla o kód požádat například za účelem „bezpečnostního auditu“.

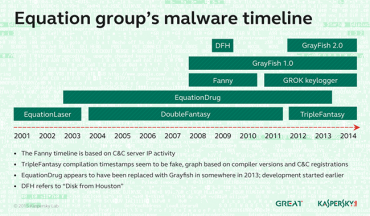

První pravděpodobné stopy působení „Equation Group“ datuje Kaspersky do roku 1996. Rozsáhlejší činnost mapuje od roku 2001. „Skupině“ připisuje řadu vzájemně spolupracujícího pokročilého malwaru, často využívajícího 0day zranitelností. Nástroje vykazují příbuznost se Stuxnetem, některé využily týchž zranitelností ještě před ním. Některé nesou charakteristická kódová označení jako STEALTHFIGHTER, DRINKPARSLEY, STRAITACID, STRAITSHOOTER, DESERTWINTER.

Desítky tisíc účtů

Útočníci pronikají do počítačů obětí často i klasickými špionážními postupy: Kaspersky popisuje případ polského vědce, kterému po účasti na konferenci v Houstonu došlo CD s fotografiemi z konference. Svůj počítač infikoval, když disk vložil do počítače a spustil. Skupina umí využívat také skrytých oddílů na USB discích.

Kaspersky odhaduje, že malware od „Equation Group“ byl od roku 2001 nasazen na desítky tisíc cílů z třiceti zemí světa: na vlády, diplomaty, lidi pracující v telekomunikacích, energetice, těžařství, v atomovém výzkumu, v nanotechnologiích, na islámské aktivisty, ale i na vědce, novináře, finančníky nebo na firmy vyvíjející šifrování.

„Equation Group“ podle něj provozuje rozsáhlou řídící infrastrukturu sestávající z více než stovky serverů a tří set domén, hostovaných v různých zemích na několika světadílech, od USA po Malajsii, včetně České republiky.